En el vertiginoso mundo del SaaS (Software como Servicio), la innovación suele ocupar un lugar central. Sin embargo, descuidar la seguridad puede convertir un producto revolucionario en una responsabilidad catastrófica. Desde las primeras líneas de código hasta las operaciones diarias, una postura de seguridad robusta es fundamental. Este artículo profundiza en aspectos críticos de la seguridad —chat de IA, API e inyección en bases de datos— y destaca el papel indispensable de los Centros de Operaciones de Red (NOC) y los Centros de Operaciones de Seguridad (SOC) a lo largo del ciclo de vida del SaaS.

El Auge del Chat de IA y la Necesidad de Interacciones Seguras

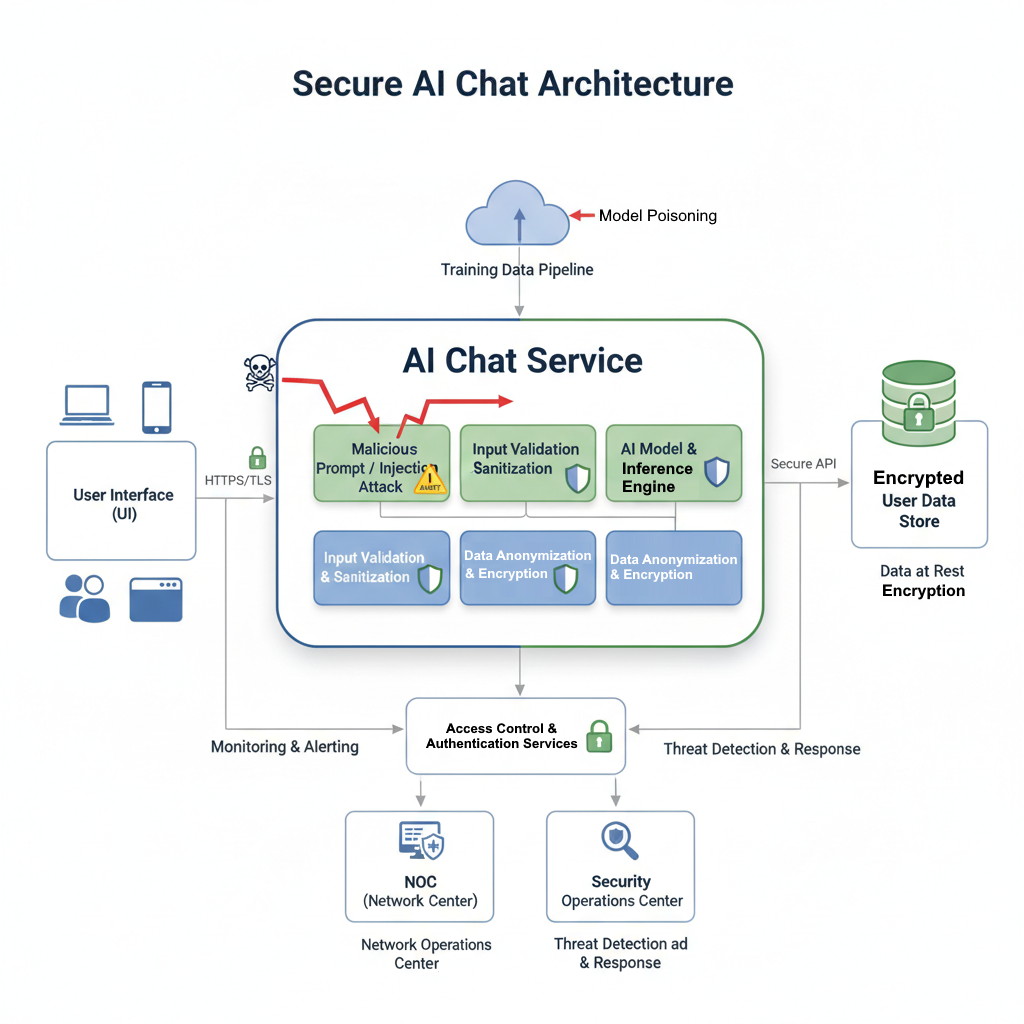

Las interfaces de chat impulsadas por IA están transformando el servicio al cliente y la experiencia del usuario. Pero a medida que estos sistemas inteligentes se vuelven más omnipresentes, también lo hacen los riesgos de seguridad. Garantizar la seguridad de un chat de IA implica múltiples capas de defensa.

- Privacidad y Anonimización de Datos: Los modelos de IA prosperan con los datos. Para las aplicaciones de chat, esto a menudo incluye información sensible del usuario. Es crucial contar con protocolos estrictos de privacidad de datos, incluyendo técnicas de anonimización y seudonimización, para evitar la exposición de información de identificación personal (PII). Los datos deben ser cifrados tanto en tránsito como en reposo.

- Validación y Saneamiento de Entradas: Los usuarios malintencionados podrían intentar inyectar código dañino o manipular las respuestas de la IA a través de mensajes cuidadosamente elaborados. Son esenciales mecanismos robustos de validación y saneamiento de entradas para neutralizar tales amenazas. Esto implica verificar la longitud, el formato y el contenido de las entradas del usuario, y eliminar cualquier carácter o comando potencialmente peligroso.

- Envenenamiento del Modelo y Ataques de Evasión: Los adversarios pueden intentar “envenenar” el modelo de IA durante su entrenamiento alimentándolo con datos sesgados o maliciosos, lo que lleva a resultados incorrectos o dañinos. Los ataques de evasión, por otro lado, buscan engañar a un modelo entrenado para que realice clasificaciones incorrectas o genere respuestas no deseadas. El monitoreo continuo del comportamiento del modelo, las pruebas adversarias y el reentrenamiento regular del modelo con datos validados son defensas vitales.

- Control de Acceso y Autenticación: Al igual que cualquier otro sistema, el acceso a la infraestructura backend y a las herramientas administrativas del chat de IA debe ser estrictamente controlado. Métodos de autenticación sólidos, autenticación multifactor (MFA) y control de acceso basado en roles (RBAC) no son negociables.

Diagrama: Arquitectura Segura de Chat de IA

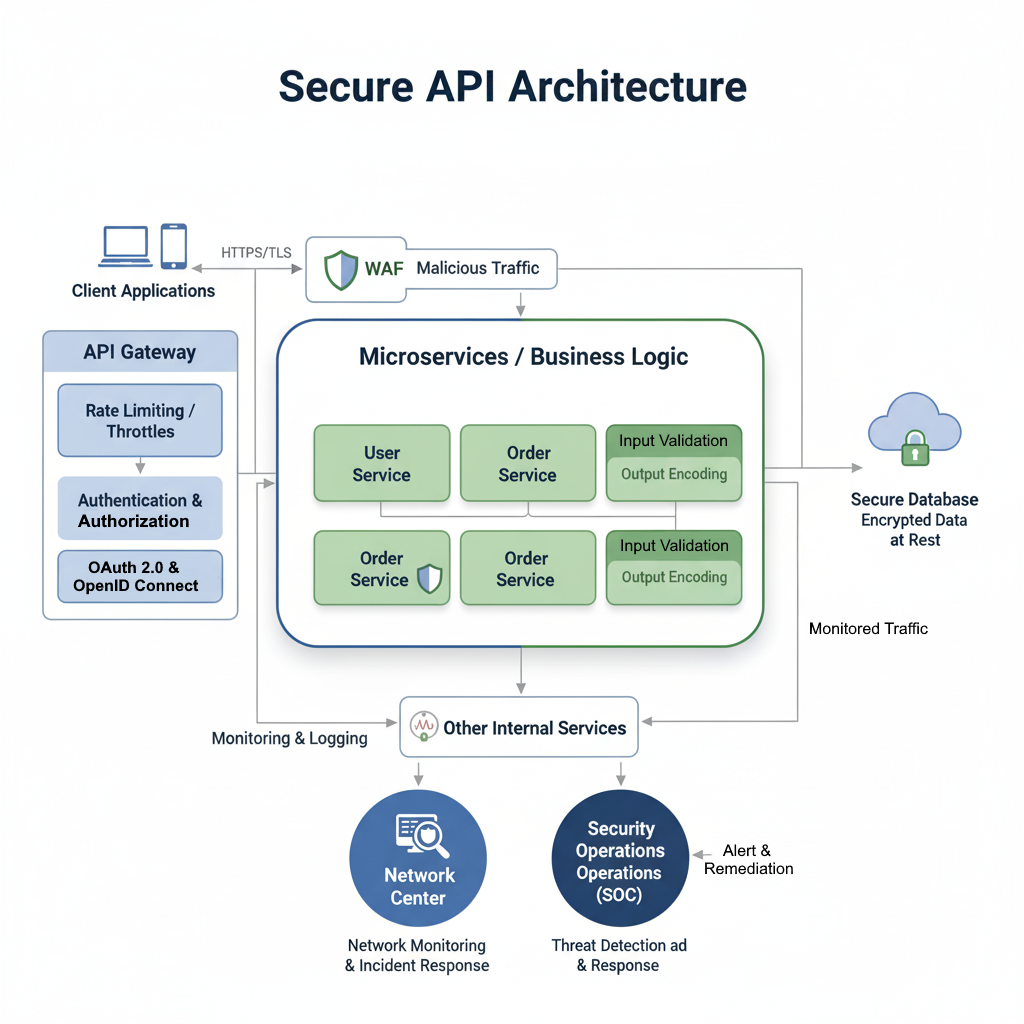

Fortificando las Puertas: Seguridad de APIs en SaaS

Las APIs son la columna vertebral de las aplicaciones SaaS modernas, permitiendo una comunicación fluida entre diferentes servicios y clientes. Sin embargo, su naturaleza omnipresente también las convierte en un objetivo principal para los atacantes. Las APIs comprometidas pueden llevar a filtraciones de datos, interrupciones del servicio y acceso no autorizado.

- Autenticación y Autorización: Cada solicitud de API debe ser autenticada y autorizada. OAuth 2.0 y OpenID Connect son estándares de la industria para flujos de autenticación seguros. Los mecanismos de autorización, típicamente implementados a través de RBAC, aseguran que los usuarios o servicios solo tengan acceso a los recursos y acciones que se les permite realizar. Las claves de API, cuando se utilizan, deben gestionarse de forma segura y rotarse regularmente.

- Limitación de Tasa y Regulación (Throttling): Las APIs pueden ser vulnerables a ataques de Denegación de Servicio (DoS) o de fuerza bruta. Implementar mecanismos de limitación de tasa y regulación ayuda a prevenir el abuso al restringir el número de solicitudes que un cliente puede hacer en un período de tiempo determinado.

- Validación de Entradas y Codificación de Salidas: Al igual que en el chat de IA, todas las entradas de la API deben ser rigurosamente validadas y saneadas para prevenir ataques de inyección (por ejemplo, inyección de SQL, XSS). La codificación de salidas es igualmente importante para garantizar que los datos devueltos por la API no puedan ser explotados por vulnerabilidades del lado del cliente.

- Cifrado en Tránsito: Toda la comunicación de la API debe ser cifrada usando HTTPS/TLS para proteger los datos de escuchas y ataques de intermediario (man-in-the-middle).

- API Gateway y WAF: Un API Gateway actúa como un único punto de entrada para todas las solicitudes de API, permitiendo políticas de seguridad centralizadas, limitación de tasa y análisis. Integrar un Firewall de Aplicaciones Web (WAF) proporciona una capa adicional de defensa al filtrar el tráfico malicioso y proteger contra vulnerabilidades web comunes.

Diagrama: Arquitectura Segura de API

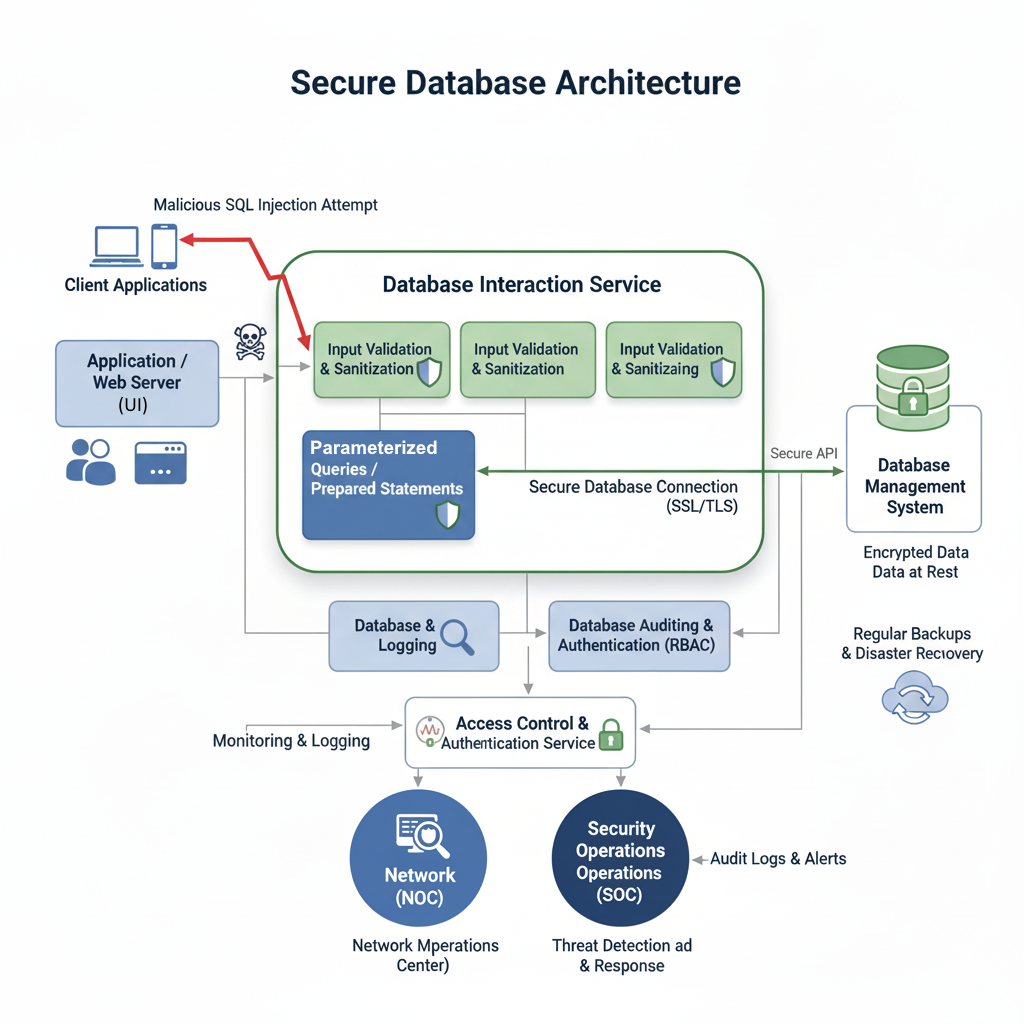

Protegiendo las Joyas de la Corona: Seguridad de Bases de Datos y Prevención de Inyecciones

Las bases de datos son el corazón de cualquier aplicación SaaS, almacenando datos críticos de usuarios, configuraciones y lógica de negocio. Una brecha exitosa en la base de datos puede ser devastadora, llevando a la pérdida de datos, multas por incumplimiento y daño a la reputación.

- Prevención de Inyección de SQL: La inyección de SQL sigue siendo una de las vulnerabilidades web más prevalentes y peligrosas. Los atacantes insertan código SQL malicioso en los campos de entrada para manipular las consultas de la base de datos, obteniendo potencialmente acceso no autorizado, modificando datos o incluso eliminando tablas.

- Consultas Parametrizadas / Sentencias Preparadas: Esta es la defensa más efectiva contra la inyección de SQL. En lugar de concatenar la entrada del usuario directamente en las consultas SQL, las consultas parametrizadas separan el código SQL de los valores proporcionados por el usuario, asegurando que la entrada sea tratada como datos, no como código ejecutable.

- Validación y Saneamiento de Entradas: Como se mencionó anteriormente, validar y sanear todas las entradas del usuario antes de que lleguen a la base de datos es una primera línea de defensa crucial.

- Principio de Privilegio Mínimo: Los usuarios de la base de datos y los servicios de la aplicación solo deben tener los privilegios mínimos necesarios para realizar sus funciones. Nunca se deben otorgar privilegios de administrador o Root a las cuentas de la aplicación.

- Control de Acceso y Autenticación: Implementar una autenticación fuerte para el acceso a la base de datos, incluyendo contraseñas complejas y, cuando sea aplicable, MFA. El control de acceso basado en roles (RBAC) debe utilizarse para definir permisos granulares para diferentes usuarios y aplicaciones.

- Cifrado: Los datos en la base de datos deben ser cifrados tanto en reposo (usando cifrado de datos transparente o cifrado de disco) como en tránsito (usando SSL/TLS para las conexiones a la base de datos).

- Auditoría y Registro de la Base de Datos: Una auditoría y un registro completos de todas las actividades de la base de datos son esenciales para detectar comportamientos sospechosos, investigar incidentes y demostrar el cumplimiento.

- Copias de Seguridad Regulares y Recuperación ante Desastres: Implementar una estrategia de copia de seguridad robusta con copias de seguridad regulares y verificadas. Un plan de recuperación ante desastres bien definido es crucial para restaurar los datos y las operaciones en caso de una brecha o pérdida de datos.

Diagrama: Interacciones Seguras con la Base de Datos

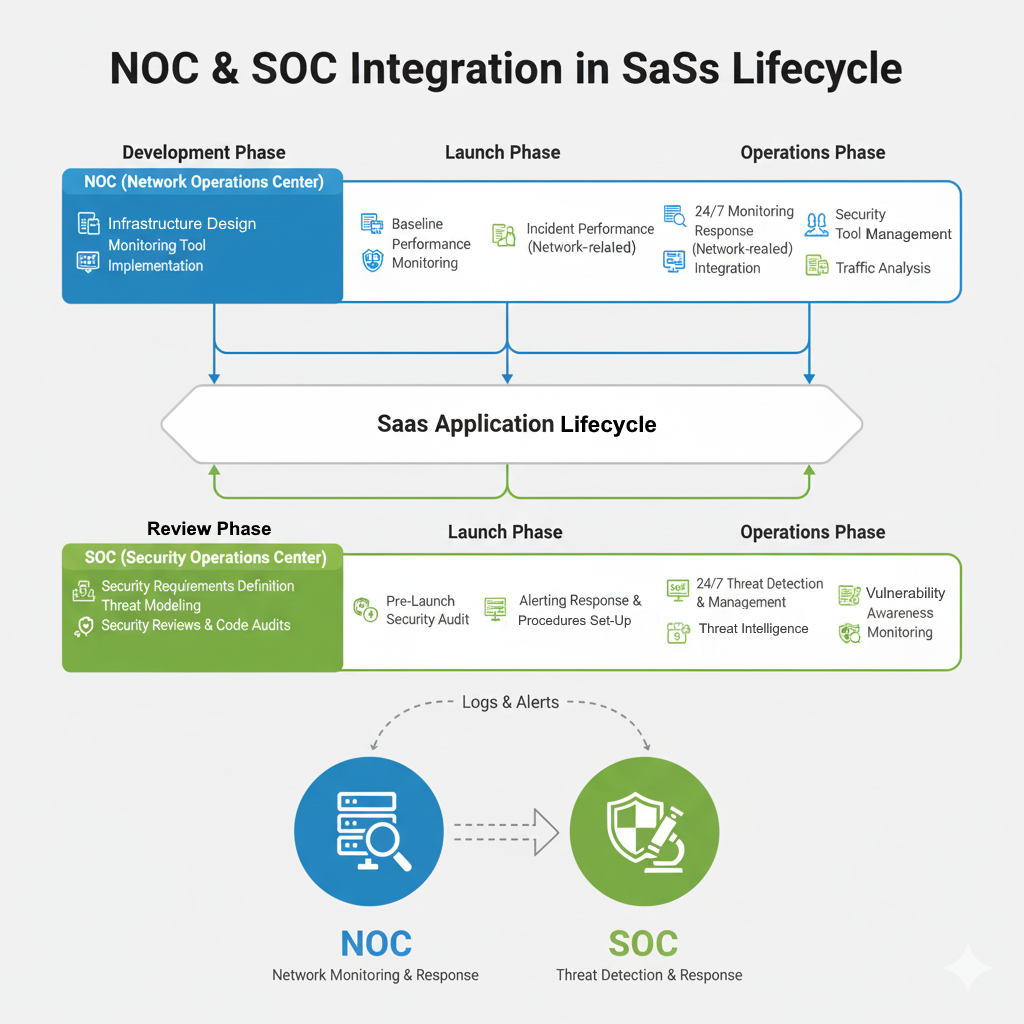

Los Guardianes: Rol del NOC y SOC en el Desarrollo y Operaciones de SaaS

Si bien las medidas de seguridad individuales son vitales, una estrategia de seguridad holística requiere equipos dedicados para monitorear, detectar y responder a las amenazas. Aquí es donde el Centro de Operaciones de Red (NOC) y el Centro de Operaciones de Seguridad (SOC) juegan un papel indispensable.

Centro de Operaciones de Red (NOC): Garantizando la Operatividad

El NOC es responsable de mantener la disponibilidad, el rendimiento y la fiabilidad de la infraestructura de SaaS. Aunque no se enfoca únicamente en la seguridad, las actividades del NOC contribuyen directamente a un entorno seguro.

- Fase de Desarrollo:

- Aportes en el Diseño de Infraestructura: Proporcionar ideas sobre la arquitectura de red, redundancia y escalabilidad para construir una base resiliente y segura.

- Implementación de Herramientas de Monitoreo: Configurar herramientas de monitoreo integrales para el rendimiento de la red, la salud del servidor y el tiempo de actividad del sistema.

- Fase de Lanzamiento:

- Monitoreo de Rendimiento Base: Establecer líneas base para el comportamiento normal de la red y del sistema para identificar anomalías después del lanzamiento.

- Soporte en Pruebas de Carga: Colaborar en las pruebas de carga para asegurar que la infraestructura pueda manejar el tráfico previsto de forma segura.

- Fase de Operaciones:

- Monitoreo 24/7: Monitoreo proactivo de dispositivos de red, servidores y aplicaciones en busca de interrupciones, degradación del rendimiento e intentos de acceso no autorizados.

- Respuesta a Incidentes (relacionados con la red): Responder a interrupciones de la red, fallos del servicio y fallas de la infraestructura.

- Gestión de Parches: Asegurar que todos los dispositivos de red y sistemas operativos se parcheen y actualicen regularmente para abordar vulnerabilidades conocidas.

- Análisis de Tráfico: Identificar patrones de tráfico inusuales que podrían indicar un ataque DDoS u otras amenazas a nivel de red.

Centro de Operaciones de Seguridad (SOC): La Primera Línea de la Ciberdefensa

El SOC es el equipo dedicado responsable de detectar, analizar y responder a incidentes de ciberseguridad. Son los últimos guardianes de la aplicación SaaS y sus datos.

- Fase de Desarrollo:

- Definición de Requisitos de Seguridad: Colaborar con los equipos de desarrollo para definir los requisitos de seguridad e integrar las mejores prácticas en el Ciclo de Vida de Desarrollo de Software Seguro (SDLC).

- Modelado de Amenazas: Identificar amenazas y vulnerabilidades potenciales en una fase temprana del diseño.

- Revisiones de Seguridad y Auditorías de Código: Realizar pruebas de seguridad de aplicaciones estáticas (SAST) y dinámicas (DAST), pruebas de penetración y evaluaciones de vulnerabilidad.

- Integración de Herramientas de Seguridad: Asesorar e integrar herramientas de seguridad en el flujo de desarrollo, como escáneres de vulnerabilidades y sistemas de gestión de eventos e información de seguridad (SIEM).

- Fase de Lanzamiento:

- Auditoría de Seguridad Previa al Lanzamiento: Realizar una auditoría de seguridad completa y final antes de que el SaaS se ponga en marcha.

- Establecer Procedimientos de Alerta y Respuesta: Configurar reglas SIEM y definir planes de respuesta a incidentes adaptados a la nueva aplicación.

- Fortalecimiento de la Seguridad (Hardening): Asegurar que todos los sistemas estén configurados de forma segura según las mejores prácticas de la industria.

- Fase de Operaciones:

- Detección de Amenazas 24/7: Monitorear continuamente los registros de seguridad, el tráfico de red y los eventos del sistema en busca de indicadores de compromiso (IOCs).

- Respuesta y Gestión de Incidentes: Investigar alertas de seguridad, contener brechas, erradicar amenazas y recuperar los sistemas afectados.

- Inteligencia de Amenazas: Mantenerse actualizado sobre las últimas amenazas, vulnerabilidades y técnicas de ataque.

- Gestión de Vulnerabilidades: Escanear regularmente en busca de vulnerabilidades, priorizar los esfuerzos de remediación y hacer seguimiento a su resolución.

- Formación en Conciencia de Seguridad: Proporcionar formación continua en seguridad a todos los empleados para fomentar una cultura consciente de la seguridad.

- Monitoreo de Cumplimiento: Asegurar que la plataforma SaaS se adhiera a las regulaciones y estándares de cumplimiento de la industria relevantes (por ejemplo, GDPR, HIPAA, ISO 27001).

Diagrama: Integración de NOC y SOC en el Ciclo de Vida de SaaS

Conclusión

En el competitivo panorama del SaaS, la seguridad no es una ocurrencia tardía; es un elemento fundamental. Al asegurar meticulosamente las interacciones del chat de IA, fortificar las APIs, prevenir las inyecciones en bases de datos e integrar equipos dedicados de NOC y SOC a lo largo del ciclo de vida de desarrollo y operaciones, los proveedores de SaaS pueden construir una fortaleza impenetrable, protegiendo a sus usuarios, sus datos y su reputación. Adoptar una mentalidad de “la seguridad primero” desde el código hasta la nube no es solo una buena práctica, es esencial para la supervivencia y el éxito.